In Ländern mit starker Internetzensur kommen zunehmend technische Mittel wie Deep Packet Inspection (DPI) zum Einsatz, um bestimmte Inhalte zu blockieren oder verschlüsselten Datenverkehr – insbesondere deep packet inspection VPN – zu erkennen und zu unterbinden. Dies betrifft unter anderem auch VPN-Verbindungen, die häufig genutzt werden, um geografische Sperren oder politische Zensur zu umgehen.

Doch wie genau versuchen VPN-Dienste, solche Filtermechanismen zu umgehen? Welche Techniken kommen dabei zum Einsatz und wie wirksam sind sie in der Praxis? In diesem Artikel erklären wir verständlich, was DPI ist, wie es VPN-Verkehr erkennt und mit welchen Methoden moderne VPNs versuchen, diese Erkennung zu verhindern.

Was ist Deep Packet Inspection (DPI)?

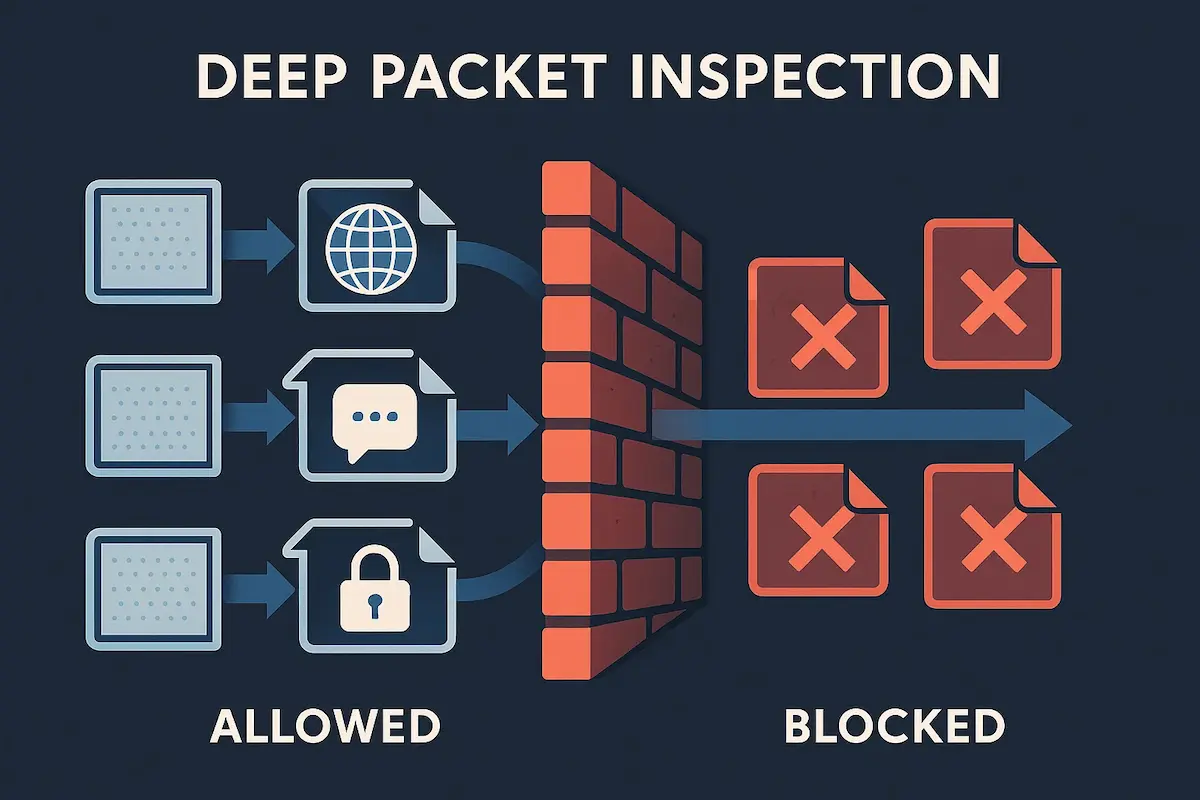

Deep Packet Inspection (DPI) ist eine fortgeschrittene Technik zur Analyse von Netzwerkverkehr, bei der nicht nur die Header-Informationen eines Datenpakets, sondern auch dessen Inhalt überprüft wird. Im Gegensatz zu herkömmlichen Firewalls, die oft nur anhand von Ziel-IP-Adressen oder Ports filtern, erlaubt DPI eine detaillierte Prüfung des Datenstroms – einschließlich Protokolltyp, verschlüsseltem Inhalt oder sogar bestimmten Mustern im Datenpaket.

In autoritär regierten Staaten wird DPI häufig genutzt, um den Zugriff auf bestimmte Webseiten zu blockieren, Messaging-Dienste zu stören oder VPN-Verbindungen zu erkennen und zu sperren. Systeme zur DPI-Analyse werden dabei laufend aktualisiert und verfeinert, um Umgehungstechniken zu identifizieren.

Deep Packet Inspection VPN: Wie erkennt DPI VPN-Verkehr?

Deep Packet Inspection (DPI) ist eine fortschrittliche Technik, mit der Internetanbieter oder Behörden verschlüsselten VPN-Verkehr identifizieren können – auch wenn Inhalte selbst geschützt sind. Bei der Analyse des sogenannten deep packet inspection VPN-Traffics werden dabei nicht nur Metadaten, sondern auch tieferliegende Muster geprüft.

DPI-Systeme analysieren Datenpakete auf der Suche nach charakteristischen Mustern, die auf VPN-Verbindungen hinweisen. Zu den typischen Erkennungsmerkmalen zählen:

- Konsistenz und Struktur der verwendeten Protokolle (z. B. OpenVPN, WireGuard)

- Nutzung bekannter VPN-Ports oder ungewöhnlicher Traffic-Muster

- Wiederkehrende Paketsequenzen oder auffällige Timing-Charakteristiken

- TLS-Handshake-Daten, die bestimmte Client-Software erkennen lassen

Selbst wenn der Datenverkehr verschlüsselt ist, liefern Metadaten wie Paketgröße, Übertragungsfrequenz und Sequenzmuster potenzielle Hinweise auf VPN-Nutzung.

Moderne DPI-Systeme nutzen zudem maschinelles Lernen, um auch getarnte oder neue VPN-Technologien zu erkennen. Dennoch ist die Analyse nicht immer eindeutig: Falschpositive sind möglich und der technische Aufwand bleibt hoch – was Spielraum für Umgehungstechniken schafft.

Methoden, mit denen VPNs DPI umgehen

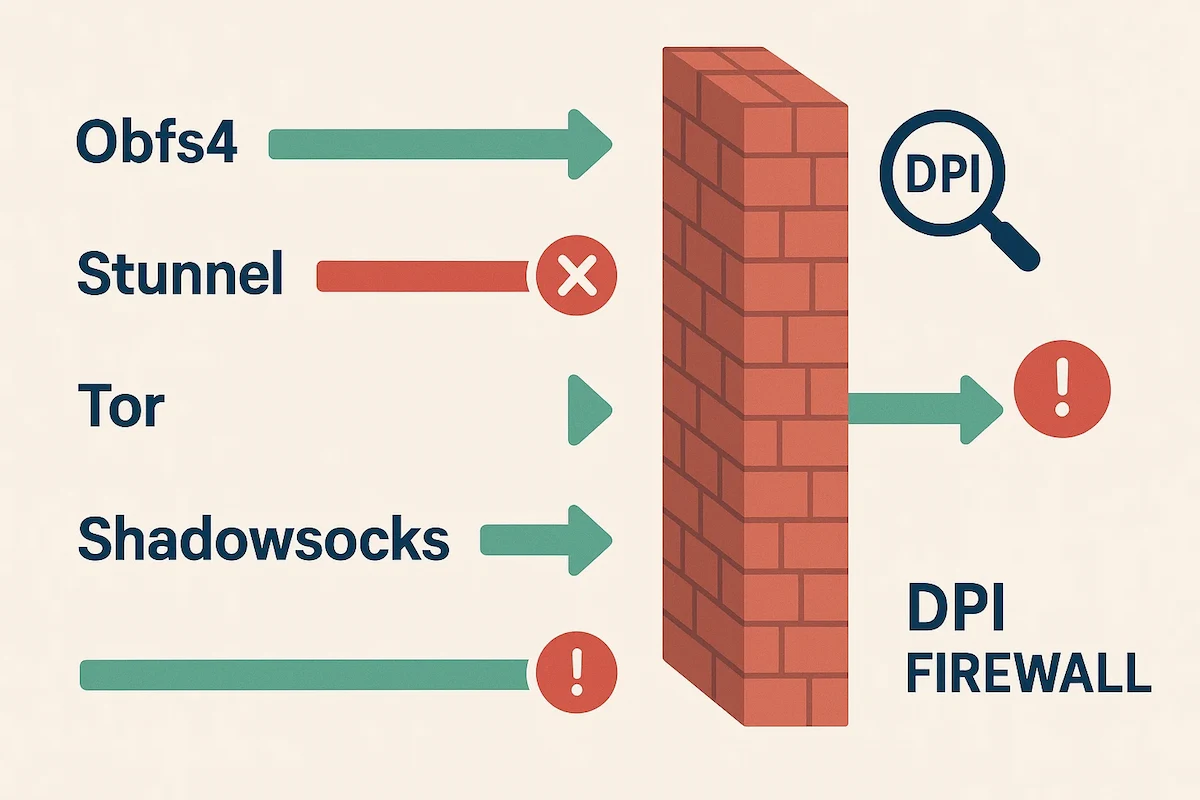

- Obfsproxy und Obfs4: Diese Protokolle verschleiern den Datenverkehr, sodass er wie normaler, unauffälliger Traffic aussieht. Ursprünglich im Tor-Projekt entwickelt, werden sie heute auch von VPN-Anbietern integriert.

- Stunnel (TLS-Tunneling): Die VPN-Verbindung wird in eine zusätzliche TLS-Schicht eingebettet, die den Datenverkehr wie gewöhnliches HTTPS aussehen lässt.

- Port-Tarnung (z. B. TCP 443): Der VPN-Verkehr nutzt denselben Port wie regulärer HTTPS-Verkehr, was die Unterscheidung erschwert.

- Fragmentierung von Paketen: Manche Tools teilen Datenpakete in kleinere Teile, um erkennbare Muster zu vermeiden. Diese Methoden erschweren die Analyse erheblich, können jedoch je nach eingesetztem DPI-System unterschiedlich erfolgreich sein. In besonders restriktiven Netzwerken ist es oft ein Katz-und-Maus-Spiel zwischen Zensurmaßnahmen und technischen Gegenmaßnahmen.

Wie effektiv sind diese Umgehungstechniken?

Die Wirksamkeit hängt vom jeweiligen Land und dessen technischer Infrastruktur ab. In Regionen mit einfacher Netzüberwachung funktionieren viele Tarnmethoden zuverlässig. Dort reicht oft schon ein weniger auffälliges Protokoll oder die Nutzung von Port 443. In streng zensierten Ländern wie China setzen Behörden jedoch auf fortschrittliche DPI-Systeme, die selbst getarnte Verbindungen erkennen können.

Techniken wie Obfs4 oder Meek bieten hier teils Erfolg, sind aber nicht garantiert zuverlässig. Umgehung ist ein ständiges Wettrüsten – was heute funktioniert, kann morgen schon blockiert werden. Nutzer müssen flexibel bleiben und auf aktuelle Entwicklungen achten.

Rechtliche und technische Risiken bei der VPN-Nutzung in zensierten Ländern

VPNs sind in vielen autoritären Staaten gesetzlich eingeschränkt oder verboten. Die Nutzung kann zu Geldbußen, Netzsperren oder strafrechtlichen Konsequenzen führen – je nach Land sogar zu Haft. Auch technisch bestehen Risiken: Verschleierte Verbindungen sind oft instabil oder langsam. Zudem ist nicht jeder VPN-Anbieter vertrauenswürdig – manche speichern Nutzerdaten oder kooperieren mit Behörden. Vor dem Einsatz sollte man daher immer die lokale Gesetzeslage prüfen und Dienste mit transparenter Datenschutzpraxis wählen.

Gibt es Alternativen zu VPNs zur Umgehung von DPI?

Neben VPNs stehen weitere Tools zur Verfügung, die gezielt für Umgehung von DPI entwickelt wurden. Diese unterscheiden sich teils stark in Struktur, Sicherheit und Verfügbarkeit:

| Technologie | Funktionsweise | Vorteile | Einschränkungen |

| Tor | Mehrstufige Weiterleitung über Relays | Hohe Anonymität, Open Source | Langsam, oft Ziel staatlicher Blockaden |

| Shadowsocks | Proxy mit Protokoll-Tarnung | Schnell, schwer zu erkennen | Kein integrierter Schutz der Metadaten |

| Meek (Tor) | Tarnung über große Cloud-Dienste | Umgeht DPI durch legitime Webanfragen | Langsame Verbindung, technische Komplexität |

| Psiphon | Kombination aus VPN, SSH und HTTP Proxy | Einfach nutzbar, dynamische Infrastruktur | Eingeschränkte Kontrolle über Routen |

Die Wahl hängt von lokalen Gegebenheiten ab. In Ländern mit besonders aggressiver Zensur ist oft eine Kombination verschiedener Methoden erforderlich.

Fazit

VPNs bieten in vielen zensierten Ländern einen wichtigen Zugang zu freiem und offenem Internet. Doch moderne Methoden der deep packet inspection VPN-Analyse machen die Umgehung zunehmend komplex. Während einfache Tarntechniken in schwächer überwachten Netzen oft ausreichen, erfordern stark kontrollierte Länder spezialisierte Maßnahmen wie Obfuskation, TLS-Tunneling oder den Einsatz alternativer Tools wie Tor oder Shadowsocks.

Keine Methode ist dauerhaft sicher – das Wettrennen zwischen Überwachungstechnologien und Umgehungsstrategien entwickelt sich laufend weiter. Nutzer in restriktiven Staaten müssen sich nicht nur technisch gut vorbereiten, sondern auch rechtlich absichern und verantwortungsvoll handeln. Nur durch informierte Entscheidungen und sorgfältige Auswahl vertrauenswürdiger Werkzeuge lässt sich das Risiko minimieren – bei gleichzeitigem Schutz der eigenen Privatsphäre und Meinungsfreiheit.

FAQ – Häufig gestellte Fragen zu VPN und Deep Packet Inspection

Kann ein VPN Deep Packet Inspection vollständig umgehen?

Nicht vollständig. In vielen Fällen können VPNs durch Tarntechniken DPI erfolgreich umgehen, aber in Ländern mit fortschrittlichen Systemen kann auch verschleierter Traffic erkannt oder blockiert werden. Eine Garantie für vollständige Umgehung gibt es nicht – es bleibt ein technisches Wettrennen zwischen Erkennung und Verschleierung.

Welche VPN-Protokolle sind am unauffälligsten bei DPI?

Am effektivsten sind Obfs4, WireGuard mit Obfuskation sowie Stunnel (TLS-Tunneling). Auch OpenVPN über Port 443 ist schwer zu erkennen, da es wie regulärer HTTPS-Verkehr wirkt.

Ist die Nutzung von VPNs in Ländern mit Zensur legal?

Das hängt vom jeweiligen Land ab. In manchen Staaten ist die VPN-Nutzung ausdrücklich erlaubt, in anderen streng verboten oder eingeschränkt. Nutzer sollten sich unbedingt über die aktuelle Rechtslage informieren, bevor sie ein VPN aktivieren.

Was ist der Unterschied zwischen VPN und Tor bei DPI-Umgehung?

Ein VPN verschlüsselt den Datenverkehr zwischen Nutzer und VPN-Server. Tor hingegen leitet den Traffic durch mehrere Knotenpunkte, was für mehr Anonymität sorgt – aber auch langsamer ist und häufiger blockiert wird. Tor eignet sich eher für besonders zensierte Umgebungen.

Wie kann ich sicherstellen, dass mein VPN tatsächlich verschleiert ist?

Viele moderne VPN-Dienste bieten eigene „Stealth“- oder „Obfuscation“-Modi an. In den Einstellungen sollte gezielt nach Optionen wie Obfs4, Shadowsocks oder TLS-Tunneling gesucht werden. Nur so kann man sicherstellen, dass der VPN-Traffic möglichst unauffällig bleibt.